Zero-Trust, Micro-Segmentation : Guardicore Centra pour la protection de vos biens numériques les plus précieux.

Les systèmes d’information sont conçus aujourd’hui, non seulement pour répondre à un besoin « business », mais également pour s’assurer d’une certaine robustesse face aux tentatives d’utilisations illégitimes du service, ou face aux erreurs. En règle générale, les principes de défense en profondeur sont appliqués : cela consiste à assembler des mécanismes de protection réseau, applicatifs, endpoint pour multiplier les points de contrôles et augmenter les chances de détecter des opérations malveillantes avant qu’elles n’atteignent les données ou processus critiques.

Ces principes représentent en quelque sorte un tronc commun nécessaire pour assurer un niveau de sécurité correct pour tout environnement IT.

Zero-Trust : recentrer la sécurité sur l’asset

Dans certains cas de figure, certaines informations, processus métier peuvent nécessiter un niveau de protection bien supérieur soit :

- Du fait de contraintes règlementaires strictes, ayant des impacts (financiers ou d’image) potentiellement graves pour l’entreprise. Ces contraintes pouvant être spécifiques à un secteur (finances, médical) ou simplement à la législation en vigueur (LDP, RGPD)

- Du fait de l’impact intrinsèque pour l’entreprise en cas de vol, compromission, destruction, indisponibilité… (par exemple : données de client bancaire, données médicales, systèmes critiques SCADA …)

Dans ces cas de figure, la solution ne peut plus se baser uniquement sur la sécurité globale de l’environnement, mais directement sur les applications critiques, leurs composants internes et leurs dépendances.

e-Xpert Solutions a récemment inclu la solution GuardiCore Centra dans son cataloge de solutions pour permettre la mise en oeuvre d’une approche de ce type.

Les avantages de cette approche sont :

- Visibilité, et contrôle précis et exhaustif de toute les interfaces avec l’application protégée.

- Visibilité et contrôle précis et exhaustif de tous les échanges internes au fonctionnement de l’application protégée

- Maintien de la protection même en cas de compromission d’un autre composant du SI, y compris s’il survient sur le même segment réseau (détection des mouvements latéraux)

- Aucune adhérence à l’emplacement de l’application : elle peut être hébergée dans le datacenter de l’entreprise ou dans le Cloud, et bénéficier des mêmes politiques de sécurité

- Certaine Indépendance vis à vis de l’insfrastructure réseau pour la définition et mise à jour de la politique de sécurité

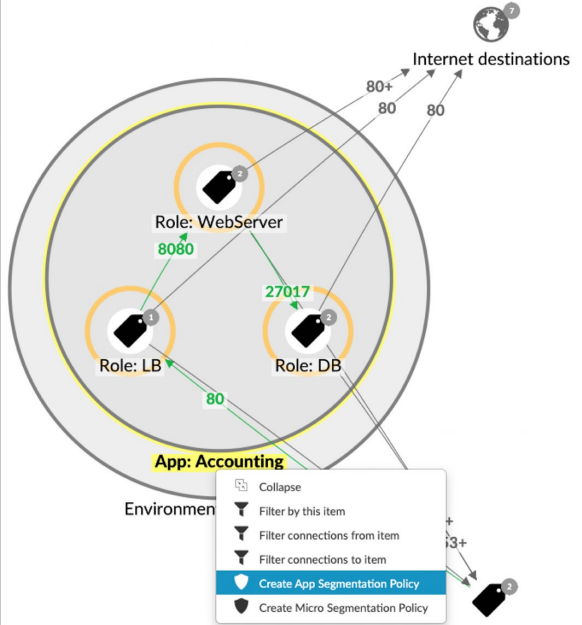

Figure: Application Segmentation / Application Fencing – La sécurité recentrée sur l’application et ses composants.

Micro-Segmentation

Autre cas de figure de plus en plus fréquent, la mise à disposition de micro-services simples (sur des systèmes physiques ou virtuels) ou via containers (Docker). C’est notamment le cas dans les approches Open Banking pour la finance, ou plus généralement pour les applications de type Progressive Web App ou Ajax.

Par l’utilisation d’agent logiciel pouvant être installé :

- Sur des environnements de virtualisation (ESX, Xen)

- Sur des serveurs Windows, Linux

- Sur des serveurs hébergeant des systèmes de containers (Docker)

Les agents Guardicore étant au plus près des ressources protégées, la solution permet de mettre en place des politiques de filtrage très précise, prenant en compte jusqu’au processus impliqué et l’utilisateur connecté.

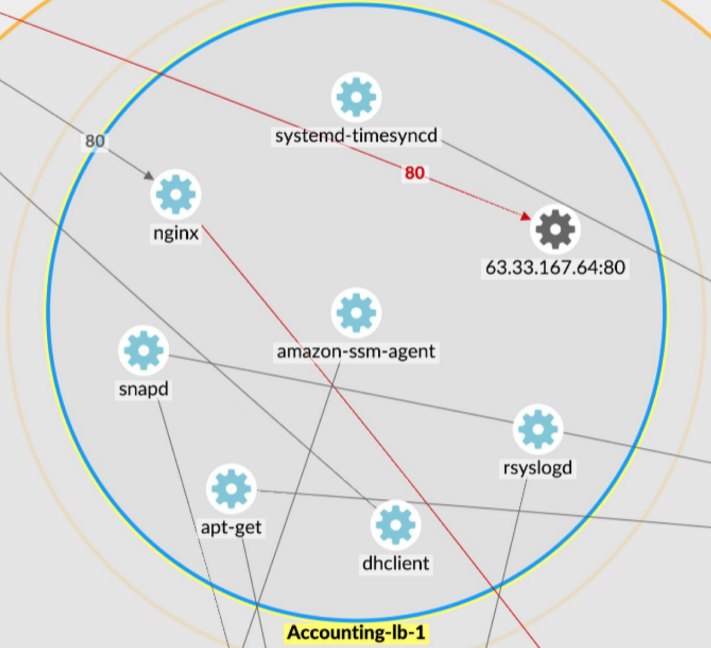

Figure: Micro-segmentation des échanges par processus.

Fonctionnalités de la solution GuardiCore

Visibilité

L’architecture et le mode de fonctionnement de GuardiCore Centra permet également d’avoir une visibilité précise des échanges entre les différentes entités supervisées, jusqu’au processus et utilisateus impliqués. Ces informations pouvant être retrouvées :

- Sous forme graphique via les « Maps » Guardicore

- Dans les journaux de la solution Guardicore

- Dans un SIEM sur lequel Gardicore envoie les informations

Cette fonction repose principalement sur le module « Reveal » de l’agent.

Blocages des requêtes illégitimes

Permet le blocage des requêtes (entrantes ou sortantes) non conformes à une politique de sécurité.

Cette fonction repose principalement sur le module « Enforcement » de l’agent.

Monitoring d’intégrité de fichier

Permet de détecter et d’alerter en cas de modification illégitime de certains fichiers stratégiques sur un système.

Cette fonction repose principalement sur le module « Detection » de l’agent.

Honey Pot

Permet de rediriger un intrus ayant pu pénétrer le système d’information et tentant d’accéder à des systèmes protégés par Guardicore vers des systèmes émulant le comportement de serveur Web, RDP et SSH, et enregistrant les opérations réalisées

Cette fonction repose principalement sur le module « Deception » de l’agent.

Architecture Guardicore Centra

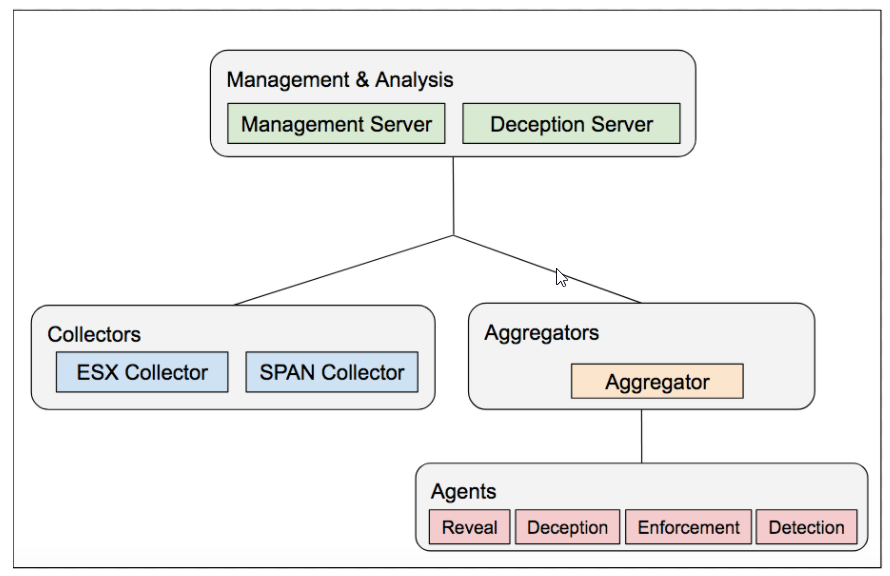

Le schéma ci dessous représente une vue générale des composants Guardicore :

Figure: Architecture générale Guardicore Centra

Les composants apparaissant sont :

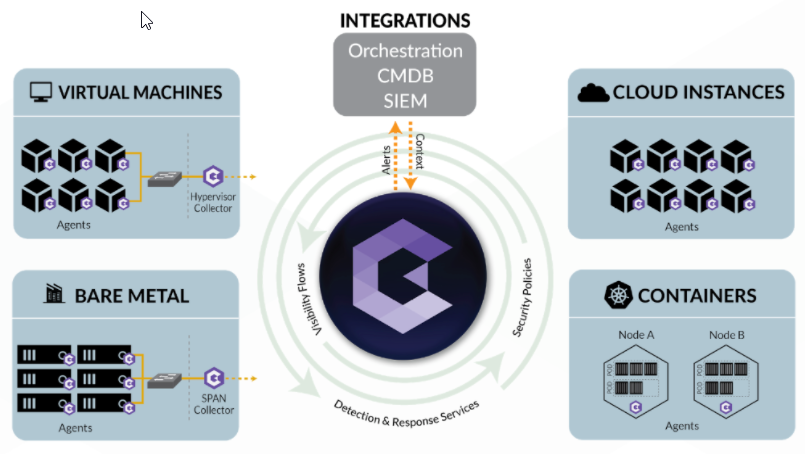

- Bare Metal (serveurs physique) : installation d’agent sur les serveurs à superviser ou de collecteurs SPAN placés stratégiquement sur certains switch.

- Virtual Servers (serveurs virtuels) : installation d’agent sur les serveurs virtuels à superviser ou de collecteurs pour les environnements de virtualisation.

- Cloud Instances : installation d’agents sur les systèmes à superviser.

- Containers : installation d’agents sur les systèmes à superviser et hébergeant les containers.

Le tout centralement géré par GuardiCore Centra Management and Analysis : composants centraux de la solution Guardicore Centra, par défaut hébergés dans le cloud, mais pouvant également être installé dans l’environnement client. Des interfaces permettent ensuite d’interagir avec des SIEM (logs, traçabilité), CMDB (récupération d’asset et tagging), Orchestration (interaction avec des systèmes tiers pour enrichir les informations sur les assets supervisés).

Enfin l’architecture étagée est concue pour être résiliente et scalable :

- Les agents rapportant au aggregators, dont la distribution peut être adaptée en fonction du nombre d’agents, mais aussi en fonction des contraintes techniques, réseau, de responsabilité, géographiques …

- Les collectors sont répartis stratégiquement en fonction de l’architecture (virtualisation, réseau physique)

- Les aggregators et collectors rapportent à la plateforme de management, et la plateforme de management utilise les aggregators pour distribuer les configurations vers les agents.