AWS Connexion à une instance EC2 – Partie 4: EC2 Instance Connect Endpoint

AWS Connexion à une instance EC2 – Partie 4: EC2 Instance Connect Endpoint

omment se connecter à une instance EC2, privée ou publique, de façon sécurisée depuis internet.

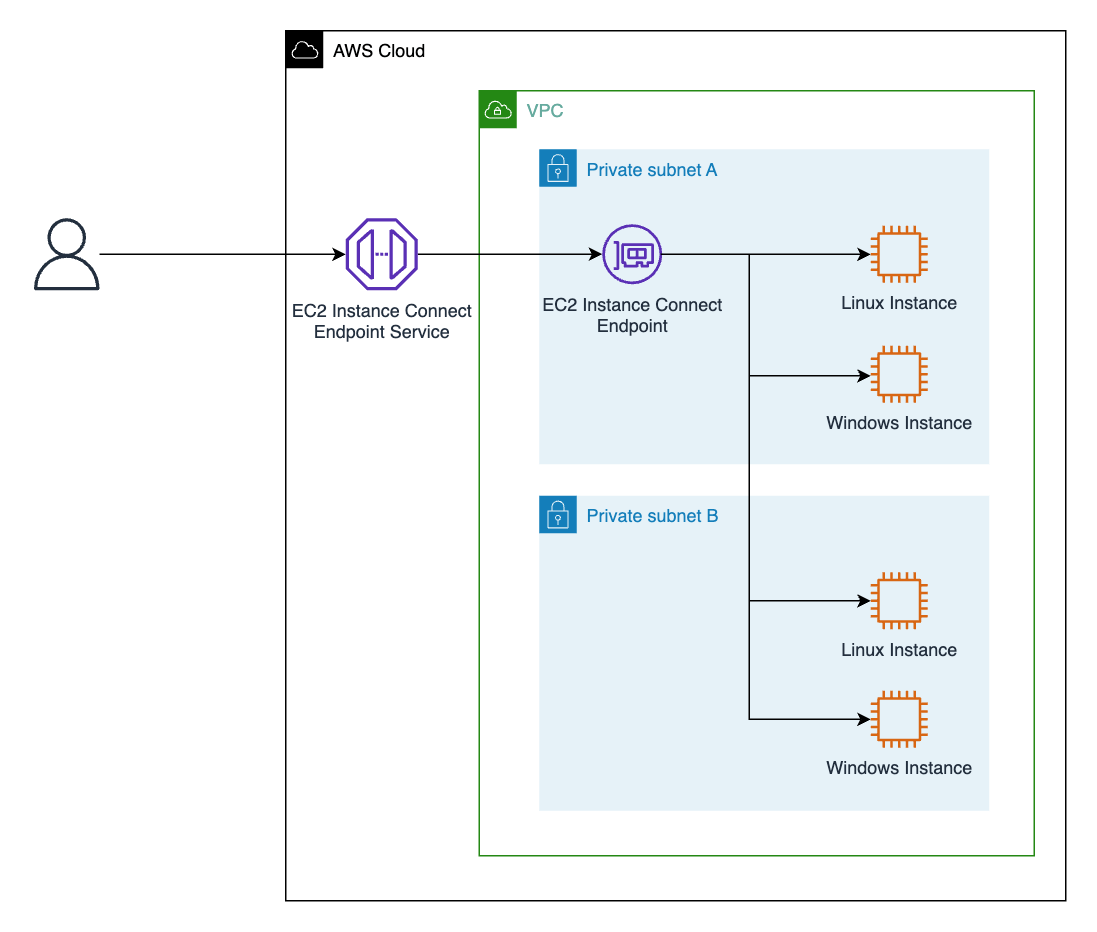

Qu’est-ce que AWS EIC Endpoint ?

EIC Endpoint est un Identity-aware TCP proxy (IAP), permettant de contrôler l’accès à vos machines. Grâce à lui, vous pouvez établir directement une connexion à toutes les instances de votre VPC, même les privées (sans IP publique). Ils n’exigent pas que votre VPC dispose d’une connectivité Internet directe à l’aide d’un IGW ou d’une passerelle NAT, aucun agent n’est nécessaire sur la ressource à laquelle vous souhaitez vous connecter, ce qui facilite le management notamment pour les architectures hybrides. Et enfin, ils préservent les flux de travail existants, ce qui vous permet de continuer à utiliser votre logiciel client préféré sur votre poste de travail local pour vous connecter et gérer vos ressources. En termes de sécurité, IAM et les groupes de sécurité peuvent être utilisés pour contrôler l’accès, et l’authentification et l’autorisation sont évaluées avant que le trafic n’atteigne le VPC.

Les étapes pour utiliser EIC Endpoint

Depuis la console

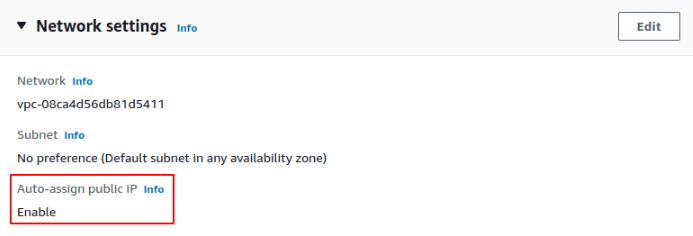

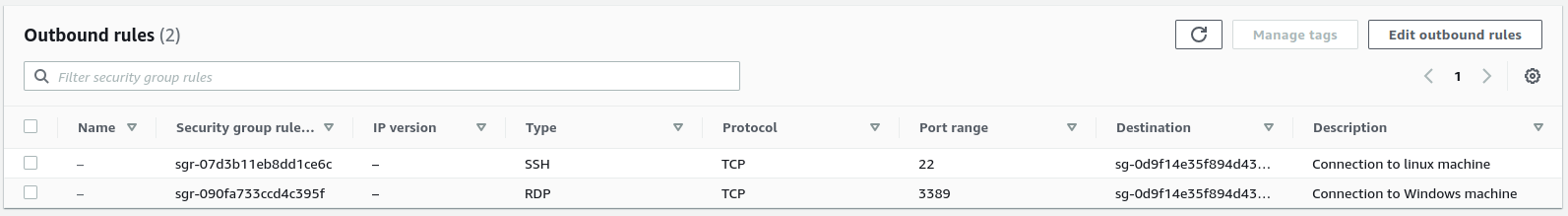

Créer/éditer le groupe de sécurité (security group) qui sera associé au EIC Endpoint

Règle entrante: aucune règle n’est nécessaire.

Règle sortante: ouvrir le port de connexion (ex: 22 pour SSH (linux) – 3389 pour RDP (windows) etc…) avec pour destination le groupe de sécurité de la/des instance(s), afin de permettre la connexion.

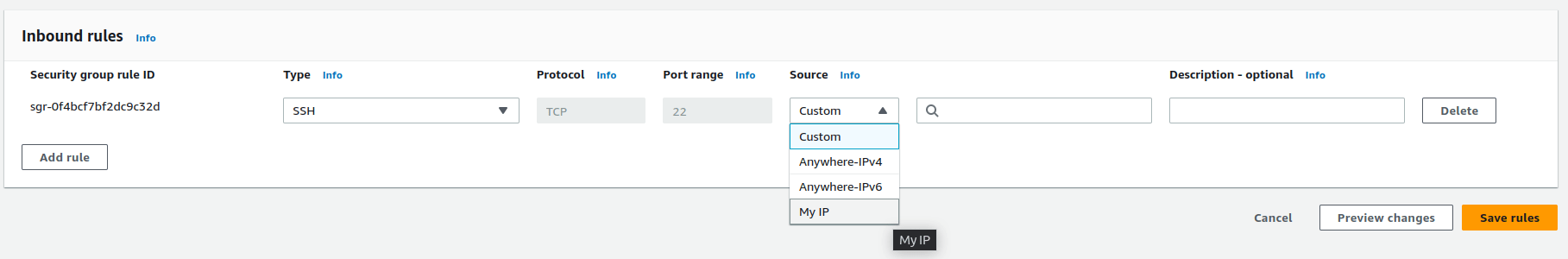

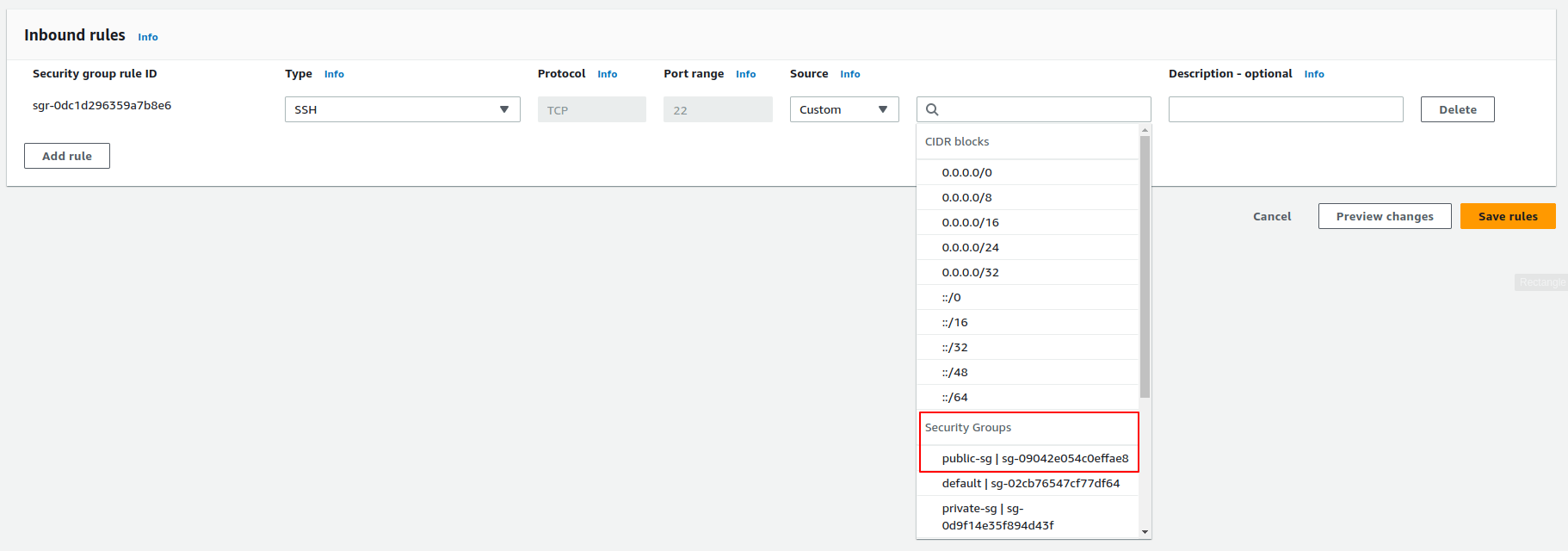

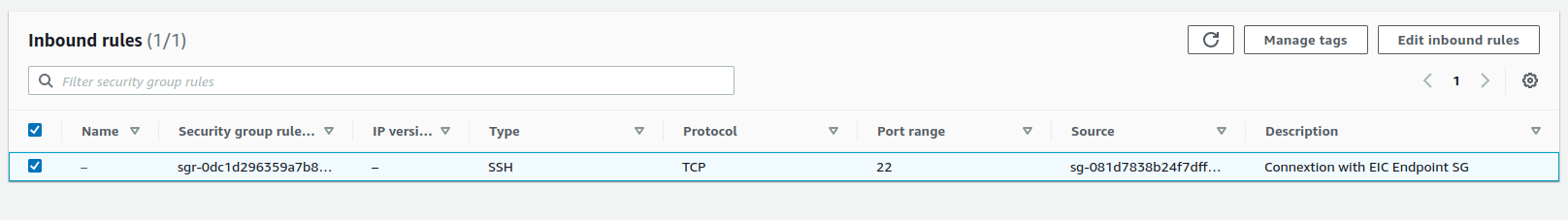

Créer/éditer le groupe de sécurité (security group) de la/des instance(s)

Règle entrante: ouvrir le port de connexion (ex: 22 pour SSH (linux) – 3389 pour RDP (windows) etc…) avec pour destination le groupe de sécurité du EIC Endpoint.

Règle sortante: aucune règle n’est nécessaire.

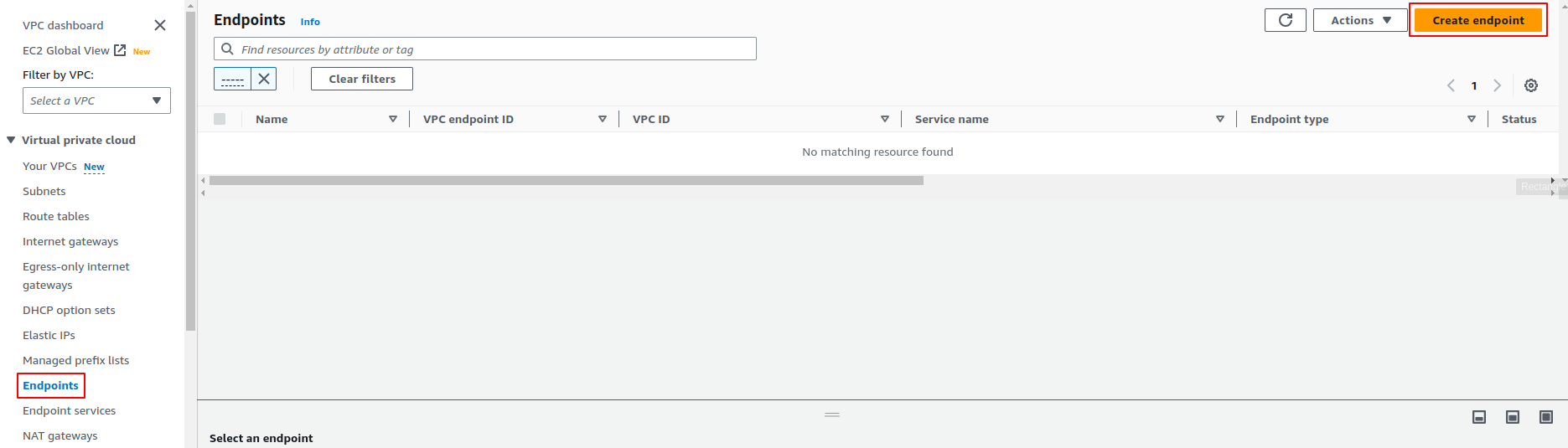

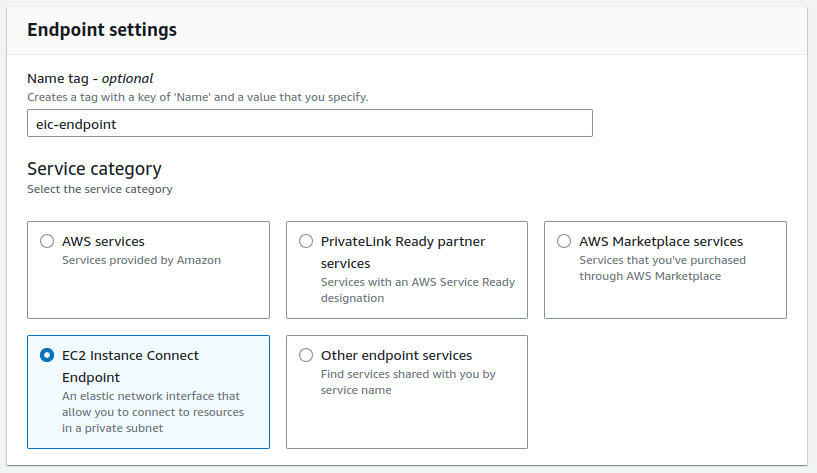

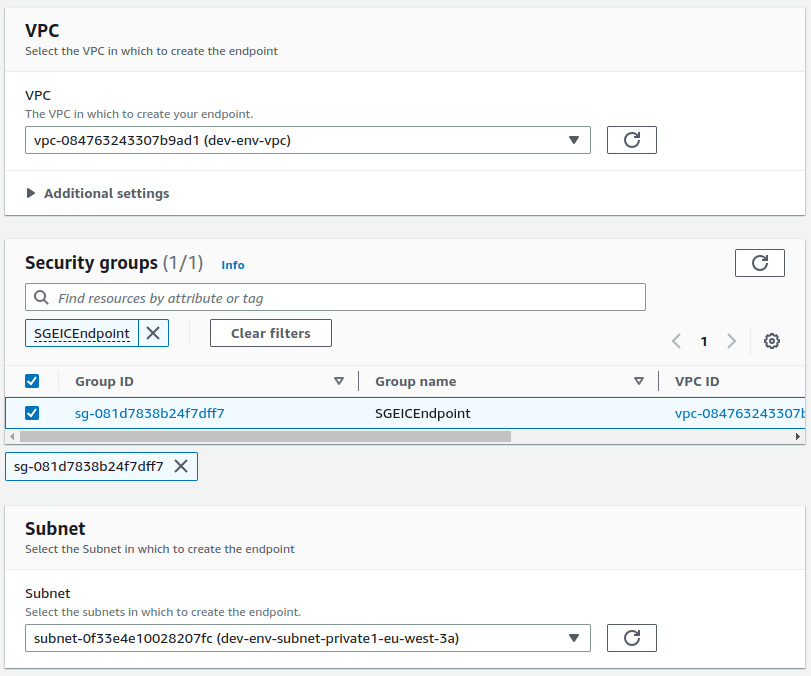

Créer l’EIC Endpoint

VPC -> Endpoint -> Create Endpoint

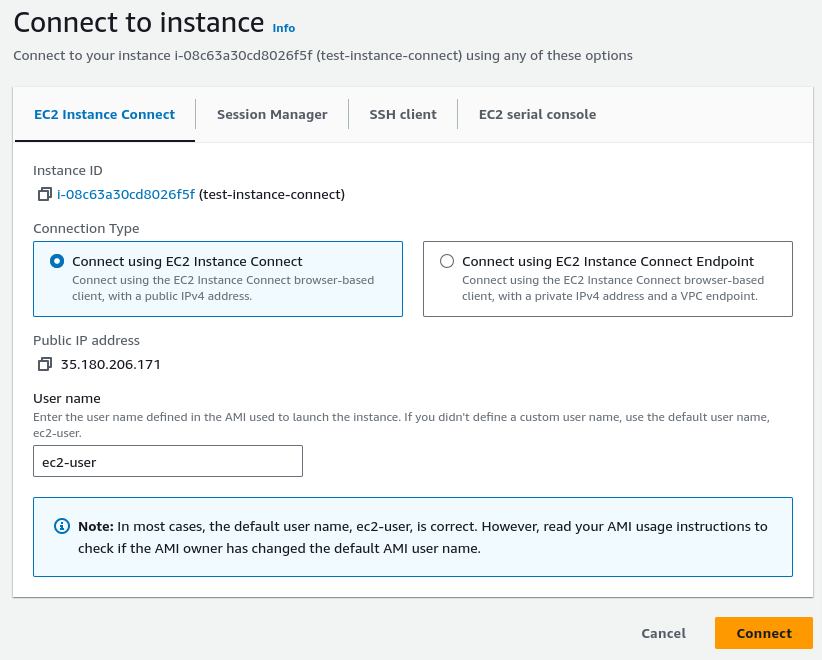

Instance EC2 -> Connect -> EC2 Instance Connect -> Connect using EC2 Inctance Connect Endpoint -> EC2 Instance Connect Endpoint -> create an endpoint.

La création est très simple, il suffit de sélectionner le VPC, Secuity group et le subnet.

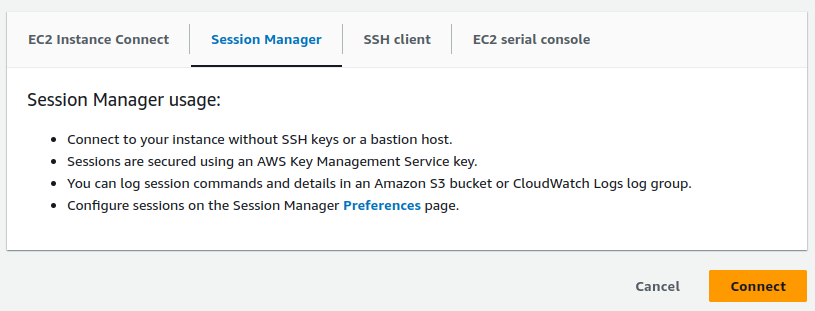

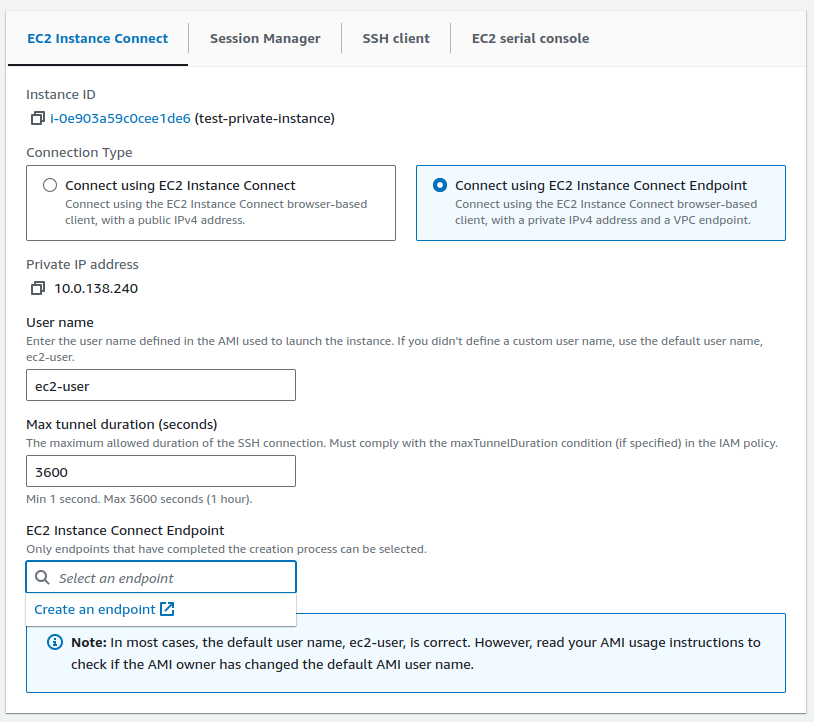

Connexion à l’instance

Pour toutes les Instance du VPC, ayant le groupe de sécurité bien configuré:

Connect -> Connect using EC2 Instance Connect Endpoint laisser les valeurs par défauts et sélectionner le EIC Endpoint.

En CLI

Création de l’EIC Endpoint

Une fois les groupes de sécurité configuré, créer l’EIC Endpoint:

aws ec2 create-instance-connect-endpoint \

–subnet-id [SUBNET] \

–security-group-id [SG – ID]

Connexion à l’instance

aws ec2-instance-connect ssh –instance-id [INSTANCE]

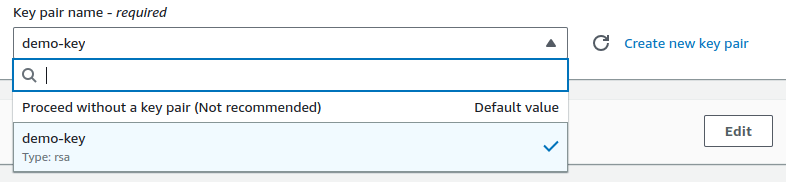

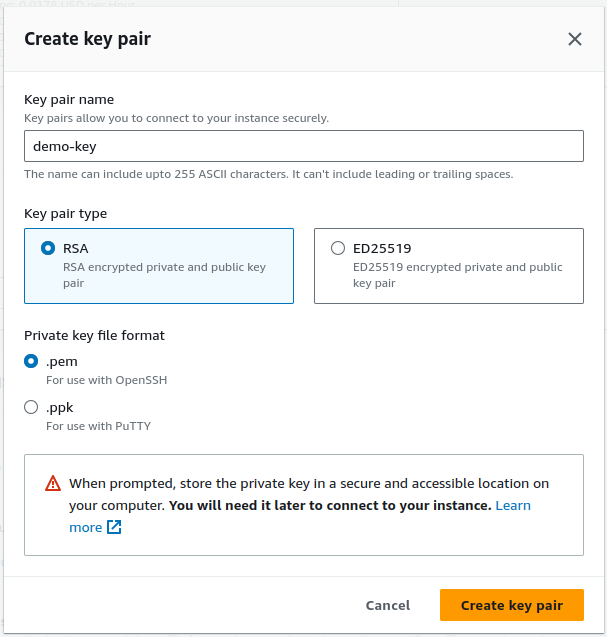

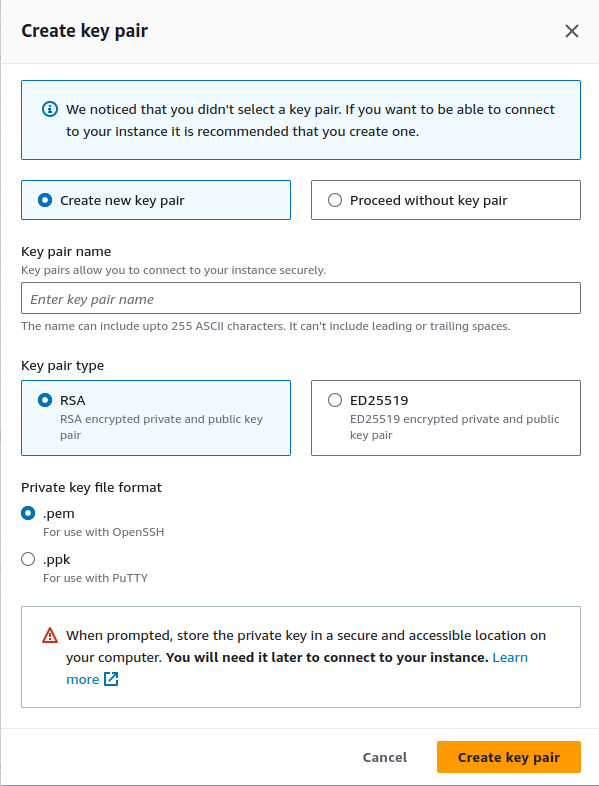

Dans l’exemple ci-dessous, nous utilisons l’EIC Endpoint en combinaison avec EC2 Instance Connect pour la gestion des clés SSH. Il est bien sûr tout à fait possible d’utiliser des clés SSH que l’on a générées préalablement.

Ces informations sont correctes au moment de la rédaction de l’article, cependant, il est important de noter que les services AWS évoluent constamment. Il est possible que certaines fonctionnalités, noms, etc. soient différents ou aient changé depuis lors.